TestRail の SSO 機能を利用すると、SAML 2.0、OAuth 2.0 および OpenID Connect プロトコルを使用する任意の SSO ID プロバイダー (IDP) と TestRail を統合できます。SSO 設定を有効にしたら、プロトコルを選択できます。

このガイドでは、特に Azure プロトコルの設定について説明します。まず、次の Azure AD の Web アプリケーション登録手順に従って、ポータルでアプリケーションに登録します。

-

- 管理者の認証情報を使用して Azure ポータルにサインインします。

- [Azure Active Directory] を選択します。

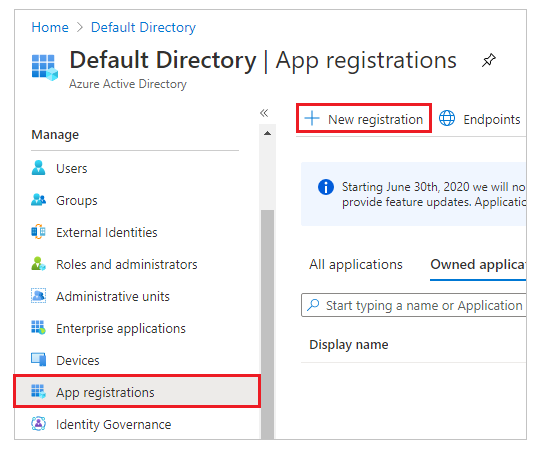

- 左側のサイドバーの [Manage] タブで [App registrations] を選択します。(サンプル画像)

- [New Registration] をクリックします。

- New Registration 画面で以下の操作を行います。

- Name* – 名前を追加します

- Supported account types – [Appropriate Account] タイプを選択します。

- Redirect URL – Web を選択します (まだ選択されていない場合)

- Redirect URL (空のままではいけません) – 認証の後にリダイレクトされる URL を追加します。この URL は、OAuth および OpenID の SSO 設定ページに表示されるものと同じでなければなりません。[シングル サイン オン URL] ラベルの下の SSO 設定ページでリダイレクト URL を参照できます。

例: “http://${domain}/testrail/index.php?/auth/redirect_oidc_acs” - [Register] をクリックします。

- [Manage] セクションの [Branding] タブでその他の情報を追加します。

- 必要に応じて、[Authentication] タブでその他のログインおよびログアウト URL を設定します。

- Certificates and Secrets 画面で以下の操作を行います。

- [New Client Secret] をクリックします。

- Fill Description and expiration time – [Add] をクリックします。

- Client Secret – クライアント シークレットは Value です。

- このページから移動する前にクライアントのシークレット値をコピーします。(あとでこの値が必要になります)

- [Overview and Client ID] の [Overview] セクションにクライアント ID、テナント ID、その他の情報があります。クライアント ID およびテナント ID をコピーします。(あとでこの情報が必要になります。)

- ユーザーがこの APP にアクセスできるようにするには、[Users] セクションでユーザーを追加する必要があります。

参考文書はこちらにあります。

Azure での SSO 設定 – OpenID Connect

-

- 管理者として TestRail にログインします。

- [管理] > [サイト設定] > [SSO] に移動します。

- 認証プロトコルの選択: [OpenID Connect] を選択します。

- シングル サイン オン URL : アプリケーションの新規登録時にリダイレクト URL を設定するために使用される値があらかじめ設定されています。

- Azure ポータルにログインしてアプリケーションにアクセスして TestRail に登録が必要な情報を取得します。

- Azure の [Overview] タブから [Application (client) ID] をコピーし、TestRail の [クライアント ID] に入力します。

- Azure の [Certificates and Secrets] からクライアント シークレットの [Value] をコピーし、TestRail の [クライアント シークレット] に入力します。

- Azure の [Overview] タブから [Directory (tenant) ID] をコピーし、TestRail の [IDP 発行者 URL] に入力します。URL : https://login.microsoftonline.com/${yourTenantId}/v2.0/

- 初回ログイン時にアカウントを作成: この設定は、ユーザーが正常に認証された場合に、TestRail が新しいユーザー アカウントを自動的に作成するかどうかを指定します。

- ホワイトリスト ドメイン: 認可されていない組織からのリクエストを防ぐため、アカウントの作成を特定の電子メール ドメインだけに制限します。1 行に 1 ドメインを入力します。([ホワイトリスト ドメイン] が空の場合、デフォルトではすべてのドメインが許可されます)。

- [設定の保存] をクリックします。

Azure での SSO 設定 – OAuth 2.0

-

- 管理者として TestRail にログインします。

- [管理] > [サイト設定] > [SSO] に移動します。

- 認証プロトコルの選択: [Oauth 2.0] を選択します。

- シングル サイン オン URL: アプリケーションの新規登録時にリダイレクト URL を設定するために使用される値があらかじめ設定されています。

- Azure ポータルにログインしてアプリケーションにアクセスして TestRail に登録が必要な情報を取得します。

- Azure の [Overview] タブから [Application (client) ID] をコピーし、TestRail の [クライアント ID] に入力します。

- Azure の [Certificates and Secrets] からクライアント シークレットの [Value] をコピーし、TestRail の [クライアント シークレット] に入力します。

- Azure の [Overview] タブから [Directory (tenant) ID] をコピーし、TestRail の [ユーザー認可 URI] に入力します。https://login.microsoftonline.com/${yourTenantId}/oauth2/v2.0/authorize

- Azure の [Overview] タブから [Directory (tenant) ID] をコピーし、TestRail の [アクセス トークン URI] に入力します。https://login.microsoftonline.com/${yourTenantId}/oauth2/v2.0/token

- URL https://graph.microsoft.com/oidc/userinfo をコピーし、TestRail の [ユーザー情報 URI] に入力します。

- 初回ログイン時にアカウントを作成: この設定は、ユーザーが正常に認証された場合に、TestRail が新しいユーザー アカウントを自動的に作成するかどうかを指定します。

- ホワイトリスト ドメイン: 認可されていない組織からのリクエストを防ぐため、アカウントの作成を特定の電子メール ドメインだけに制限します。1 行に 1 ドメインを入力します。([ホワイトリスト ドメイン] が空の場合、デフォルトではすべてのドメインが許可されます)。

- [設定の保存] をクリックします。

Azure での SSO 設定 – SAML 2.0

重要: Azure Portal で SAML ToolKit を有効にする必要があります。

先に進む前に、このガイドの手順が正しく完了していることを確認してください。

TestRail – SSO URL

- 管理者として TestRail にログインします。

- [管理] > [サイト設定] > [SSO] に移動します。

- 認証プロトコルの選択: [SAML 2.0] を選択します。

- あとで使用するため、[エンティティ ID] で URL をコピーします。

- あとで使用するため、[シングル サイン オン URL] で URL をコピーします。

- これ以上の設定は必要がないため、[キャンセル] をクリックします。

- 次の手順に進みます。

Azure – SAML 設定

- Azure ポータルにログインし、Azure AD SAML Toolkit アプリケーションにアクセスします。

- 左側の [Manage] セクションの [Users and Groups] を選択し、ユーザーを追加します。

- [Single sign-on] に移動し、[SAML] を選択します。

- あとで使用するため、[Login URL (SSO)] を保存します。

- あとで使用するため、[Azure AD Identifier (Entity)] URL を保存します。

- Certificate (Base64) をダウンロードしてテキスト エディター/メモ帳で開き、あとで使用するために保存します。

- [Basic SAML Configuration] で [Edit] をクリックします。

- [Identifier (Entity ID)] で [Entity ID] に「TestRail – SSO URL」の手順 4 で取得した エンティティ ID を指定します。

- [Reply URL (Assertion Consumer Service URL)] で [Entity ID] に「TestRail – SSO URL」の手順 5 で取得した シングル サイン オン URL を指定します。

- マッピングを再設定する必要はないため、デフォルト オプションのままにします。

- [Self Service] セクションに移動します。

- [Allow users to request access to this application?] をオンにします。

- 目的のグループにパーミッションを付与します。

TestRail – SSO の設定

- 管理者として TestRail にログインします。

- [管理] > [サイト設定] > [SSO] に移動します。

- [SSO 設定のオフ/オン] ラジオ ボタンをクリックします。

- [IDP SSO URL] に「Azure – SAML 設定」の手順 4 で取得した [Login URL (SSO)] を入力します。

- [IDP 発行者 URL] に「Azure – SAML 設定」の手順 5 で取得した [Azure AD Identifier (Entity)] を入力します。

- [IDP 証明書] に「Azure – SAML 設定」の手順 6 で取得した Azure の 証明書テキストを入力します。

- 必要に応じて [認証のフォールバック] または [初回ログイン時にアカウントを作成] を有効にします。

- [設定の保存] をクリックします。